所有Windows镜像都将失效?进入第3阶段。。。

「黑莲花病毒」即BlackLotus UEFI bootkit,是在UEFI环境下执行的恶意程序,可以绕过安全启动的保护,该漏洞编号为CVE-2023-24932。

我前面介绍了,微软分为3个阶段来修复这个漏洞,主要原因是该漏洞的修复需要修改UEFI固件,导致旧版本的镜像无法使用。

本来微软计划3个阶段就强制执行,不过目前微软将计划做了修改,修复措施调整为了5个阶段,毕竟影响较大,不能一蹴而就。

第一阶段,初始部署

第一个阶段,也就是2023年5月9日,微软推出了KB5025885更新,微软通过黑名单DBX把病毒和旧版的Windows启动管理器都拉黑了,所以一旦该更新生效,相当于刷新了UEFI BIOS,只能启动新版Windows启动管理器,以前使用旧版ISO制作过的U盘启动器、WinPE等都可能无法启动。所以微软给大家足够的时间去了解这件事,但可以手动启用使之生效。

第二阶段,部署阶段

2023年7月11日,微软发布了Windows 10(KB5028166)和Windows 11(KB5028185)的系统更新,迎来了第二阶段,这个阶段新增了WinRE的支持,并改进了手动生效的方法,更加简便。此阶段的修复措施仍然默认不开启,需要手动启用才能生效。

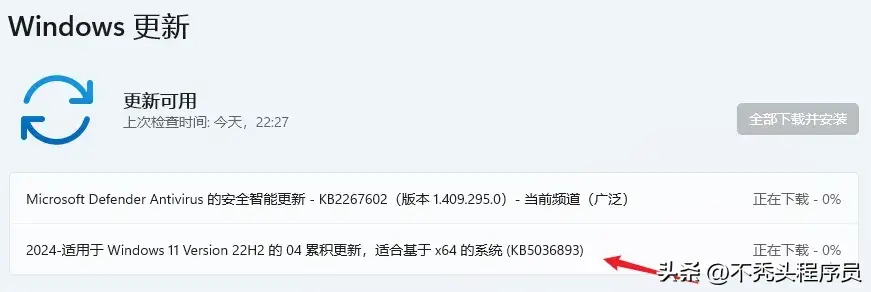

第三阶段,评估已开始

此阶段再次优化了修复措施。微软将签名证书“Windows Production PCA 2011”添加到了黑名单DBX中,转而使用新的“Windows UEFI CA 2023”证书签名,通俗的说就是:吊销了旧版的启动管理器,安装了新版的启动管理器。这样由旧证书签名的Windows管理器都不能用了,比前两个阶段的方法更可靠。

安装了2024年4月9日后的月度更新,即表示已经安装了上述修复措施。此阶段的修复措施仍然默认不开启,需要手动启用才能生效。

手动启用修复措施的方法如下:

1.PCA2023证书添加到数据库

以管理员身份运行cmd,输入以下命令:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

重启电脑2次,大功告成!(务必注意:重启2次)

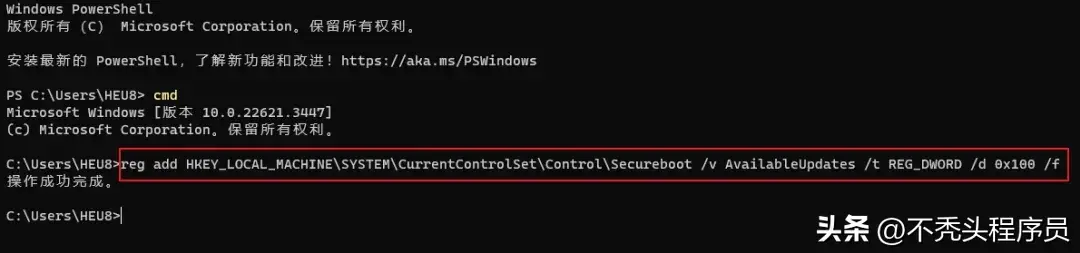

2.使用PCA2023证书签名Windows启动管理器

以管理员身份运行cmd,输入以下命令(安装新签名的启动管理器):

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

重启电脑2次,大功告成!(务必注意:重启2次)

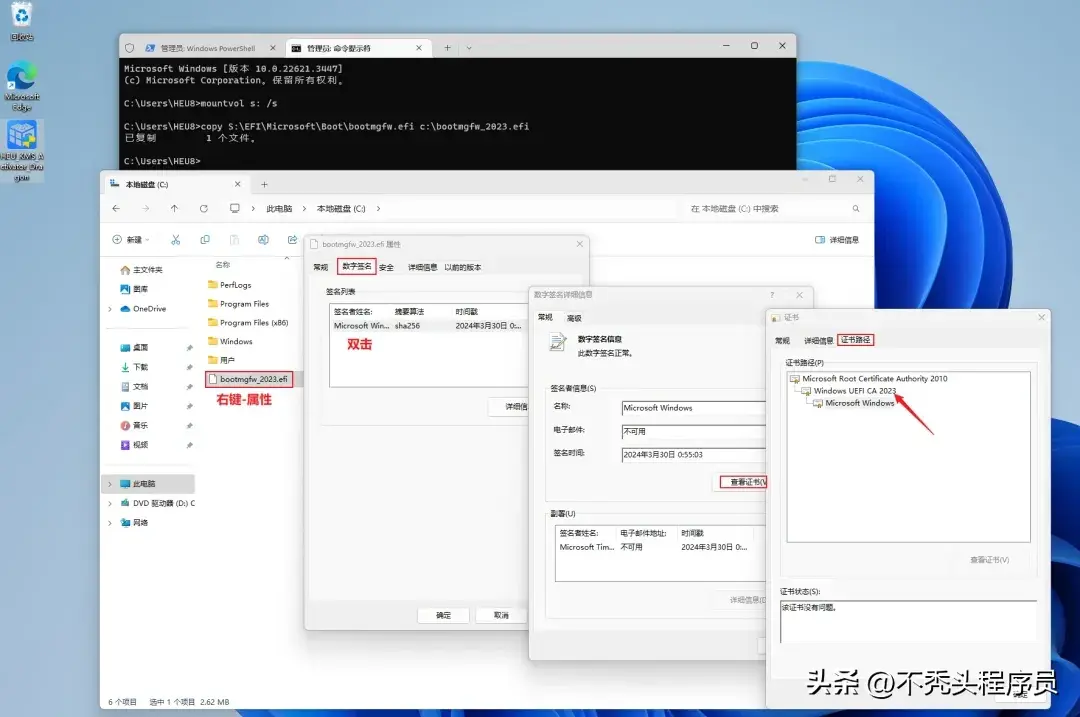

检查数字签名:下面检查一下EFI分区下的bootmgfw.efi文件,数字签名(由“Windows UEFI CA 2023”证书签名)是否设置成功。

mountvol s: /scopy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efimountvol s: /D

备注:上述两条命令,第一条是将隐藏的EFI分区显示出来(盘符S);第二条将bootmgfw.efi文件复制到C盘根目录,方便查看;第三条是恢复EFI分区隐藏状态。

务必确认此步无误后再执行下一步!

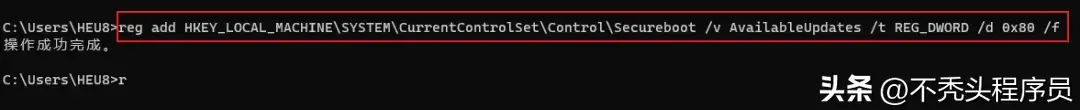

3.将PCA2011签名证书添加到黑名单

最后一步,真正的使其生效。以管理员身份运行cmd,输入以下命令:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

重启电脑2次,大功告成!(务必注意:重启2次)。

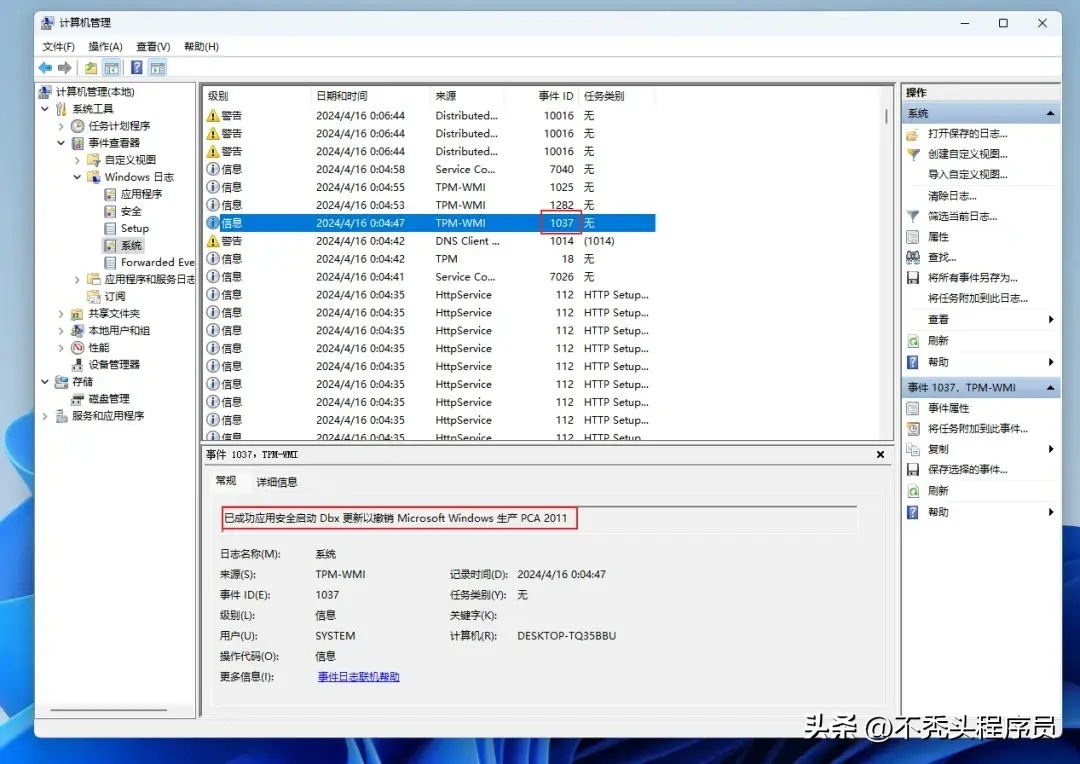

检查一下是否启用成功了?此电脑→显示更多选项→管理→事件查看器→Windows日志→系统,如果能找到以下事件ID(1037),则表示黑名单添加已生效!

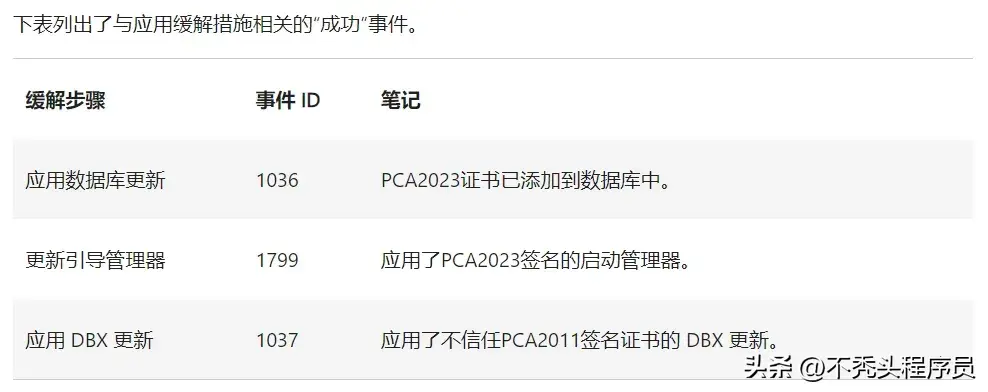

备注:上述三个步骤,每一步是否成功都可以通过事件ID查看。如果失败也可以查看事件ID,查看失败的原因。

第四-五阶段,尚未开始

2024年9月进入第4阶段,第5阶段时间暂未公布,最后阶段为强制生效,也就是说到第5阶段,一旦安装了该更新,旧版本的镜像(bootmgfw.efi文件使用PCA2011签名证书)将彻底无法使用,新版镜像中的bootmgfw.efi文件均使用了PCA2023数字签名。

发表评论